Vorlage:VPN IPSec: Unterschied zwischen den Versionen

Markus (Diskussion | Beiträge) (Die Seite wurde neu angelegt: „== IPsec == Die VPN-Gegenstelle muss IPsec mit folgender Konfiguration unterstützen: * Authentifizierung über X.509-Zertifikate oder Preshared Secret Key (…“) |

Markus (Diskussion | Beiträge) |

||

| (2 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 14: | Zeile 14: | ||

=== Connections === | === Connections === | ||

[[Datei:IPsec_Connections_LTE_NG.jpg| 600px |rahmenlos| IPsec Connections]] | [[Datei:{{{screenshot_connections|IPsec_Connections_LTE_NG.jpg}}}| 600px |rahmenlos| IPsec Connections]] | ||

{| class="wikitable" | {| class="wikitable" | ||

| Zeile 22: | Zeile 22: | ||

|- | |- | ||

| Check Interval || Prüfintervall in Sekunden | | Check Interval || Prüfintervall in Sekunden | ||

|- | |||

| Bypass-LAN enable || Wenn sich die lokalen und entfernten Netz überschneiden, kann diese Funktion benutzt werden um sicherzustellen, dass der CT-Router im lokalen Netz erreichbar bleibt und nicht durch Routen in das entfernte Netz lokal nicht mehr zu erreichen ist. Diese Option erfordert einen Reboot. | |||

|- | |- | ||

| IKE Logging Level || Einstellung des Logging Levels | | IKE Logging Level || Einstellung des Logging Levels | ||

| Zeile 43: | Zeile 45: | ||

==== Connections Settings ==== | ==== Connections Settings ==== | ||

[[Datei:IPsec_Connection_Settings_LTE_NG.jpg| 600px |rahmenlos| IPsec Connection Settings]] | [[Datei:{{{screenshot_connection_settings|IPsec_Connection_Settings_LTE_NG.jpg}}}| 600px |rahmenlos| IPsec Connection Settings]] | ||

{| class="wikitable" | {| class="wikitable" | ||

| Zeile 97: | Zeile 99: | ||

==== Connection IKE ==== | ==== Connection IKE ==== | ||

[[Datei:IPsec_IKE_LTE_NG.jpg| 600px |rahmenlos| IPsec IKE]] | [[Datei:{{{screenshot_ike|IPsec_IKE_LTE_NG.jpg}}}| 600px |rahmenlos| IPsec IKE]] | ||

{| class="wikitable" | {| class="wikitable" | ||

| Zeile 157: | Zeile 159: | ||

Mit einem Zertifikat, das in den Router geladen werden kann, authentifiziert sich der Router bei der Gegenstelle. | Mit einem Zertifikat, das in den Router geladen werden kann, authentifiziert sich der Router bei der Gegenstelle. | ||

[[Datei:IPsec_Certificates_LTE_NG.jpg| 600px |rahmenlos| IPsec Certificates]] | [[Datei:{{{screenshot_certificates|IPsec_Certificates_LTE_NG.jpg}}}| 600px |rahmenlos| IPsec Certificates]] | ||

{| class="wikitable" | {| class="wikitable" | ||

| Zeile 175: | Zeile 177: | ||

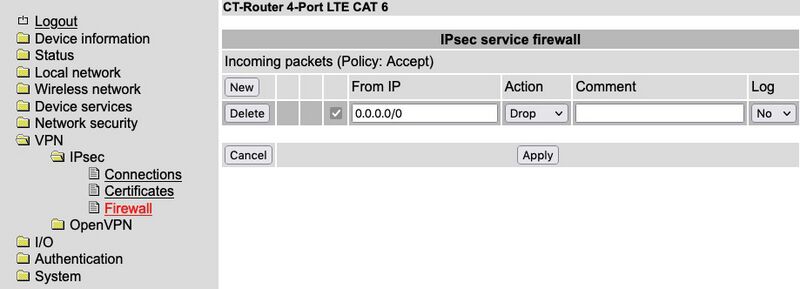

=== Firewall === | === Firewall === | ||

[[Datei:IPsec_Service_Firewall_LTE_NG.jpg| 800px |rahmenlos| SNMP Firewall]] | [[Datei:{{{screenshot_firewall|IPsec_Service_Firewall_LTE_NG.jpg}}}| 800px |rahmenlos| SNMP Firewall]] | ||

{| class="wikitable" | {| class="wikitable" | ||

Aktuelle Version vom 16. Mai 2025, 08:44 Uhr

IPsec

Die VPN-Gegenstelle muss IPsec mit folgender Konfiguration unterstützen:

- Authentifizierung über X.509-Zertifikate oder Preshared Secret Key (PSK)

- ESP

- Diffie-Hellman Gruppe 2 oder 5

- 3DES oder AES encryption

- MD5 oder SHA-1 Hash Algorithmen

- Tunnel-Modus

- Quick Mode

- Main Mode

- SA Lifetime (1 Sekunde bis 24 Stunden)

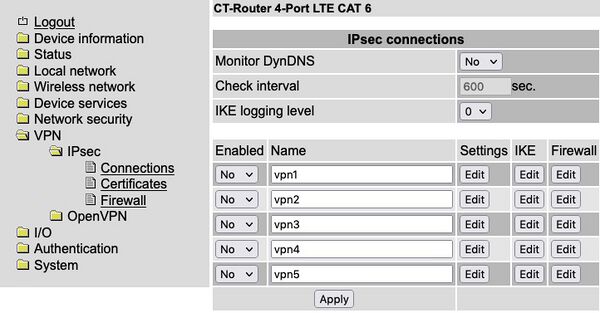

Connections

| VPN >> IPsec >> Connections | |

|---|---|

| Monitor DynDNS | VPN-Gegenstelle hat keine feste IP und als Remote Host wird ein DynDNS-Name genutzt, so kann diese Funktion aktiviert werden, um die Verbindung zu überprüfen |

| Check Interval | Prüfintervall in Sekunden |

| Bypass-LAN enable | Wenn sich die lokalen und entfernten Netz überschneiden, kann diese Funktion benutzt werden um sicherzustellen, dass der CT-Router im lokalen Netz erreichbar bleibt und nicht durch Routen in das entfernte Netz lokal nicht mehr zu erreichen ist. Diese Option erfordert einen Reboot. |

| IKE Logging Level | Einstellung des Logging Levels

0: Very basic auditing logs 1: Generic control flow with errors, a good default to see whats going on 2: More detailed debugging control flow |

| Enable | VPN-Verbindung aktivieren (=Yes) oder deaktivieren (=No) |

| Name | Name der VPN-Verbindung festlegen |

| Settings | Einstellungen für IPsec |

| IKE | Einstellungen für das Internet-Key-Exchange-Protokoll |

| Firewall | Einstellungen für IPsec Firewall |

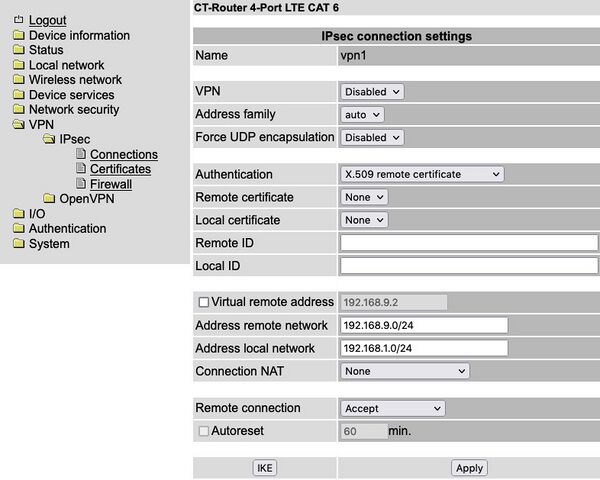

Connections Settings

| VPN >> IPsec >> Connections >> Settings >> Edit | |

|---|---|

| Name | Name der VPN-Verbindung |

| VPN | Aktivieren (=Enabled) oder Deaktivieren (=Disabled) der VPN-Verbindung |

| Adress Family | Auto: Automatische Verbindung mit IPv4 oder IPv6 IP-Adresse

IPv4: Verbindung mit IPv4-Adresse IPv6: Verbindung mit IPv6-Adresse |

| Authentication | X.509 Remote Certificate - VPN-Teilnehmer haben einen privaten und einen öffentlichen Schlüssel (X.509-Zertifikat)

Preshared Secret Key - VPN-Teilnehmer besitzen einen privaten Schlüssel (ein gemeinsames Passwort) |

| Remote Certificate | VPN-Gegenstellen Authentifizierung erfolgt über ein Zertifikat , (Gegenstellenzertifikat, .pem .cer .crt) das in dem Menü "IPsec Certificates" hochgeladen werden muss |

| Local Certificate | Router Authentifizierung bei der VPN-Gegenstelle erfolgt über ein Zertifikat (Maschinenzertifikat, PKCS#12), das in dem Menü "IPsec Certificates" hochgeladen werden muss |

| Remote ID | Leer: Kein Eintrag in der Zeile bedeutet, dass die Angaben aus dem Zertifikat gewählt werden

Subject: Eine IP-Adresse, E-Mail-Adresse oder ein Hostname (mit vorangestelltem @-Zeichen) bedeutet, dass diese Einträge auch im Zertifikat vorhanden sein sollten, damit sich der Router authentifizieren kann |

| Local ID | Siehe Remote ID |

| Address Remote Network | IP-Adresse/Subnetzmaske des Netzwerkes, zu dem eine VPN-Verbindung aufgebaut wird |

| Address Local Network | IP-Adresse/Subnetzmaske des Netzwerkes, von dem eine VPN-Verbindung aufgebaut wird |

| Connection NAT | Local 1:1 NAT: IP-Adresse vom lokalen Netzwerk, unter der das Netzwerk per 1:1 NAT aus dem Remote-Netz erreicht werden kann/soll |

| Remote Connection | Accept: VPN-Verbindung wird von einer Gegenstelle aufgebaut und vom Router akzeptiert

Initiate: VPN-Verbindung geht vom Router aus Initiate on SMS: VPN-Verbindung wird durch eine SMS gestartet Initiate on Call: VPN-Verbindung wird durch einen Anruf gestartet Initiate on XML: VPN-Verbindung wird über eine XML-Datei gestartet Initiate on Input 1: Startet / Stoppt den VPN-Tunnel durch digitalen Eingang 1 Initiate on Input 2: Startet / Stoppt den VPN-Tunnel durch digitalen Eingang 2 |

| Autoreset | Kann bei "Initiate on SMS" und muss bei "Initiate on Call" festgelegt werden. Es wird ein Zeitraum festgelegt, nach wieviel Minuten die VPN-Verbindung per Autoreset gestoppt wird |

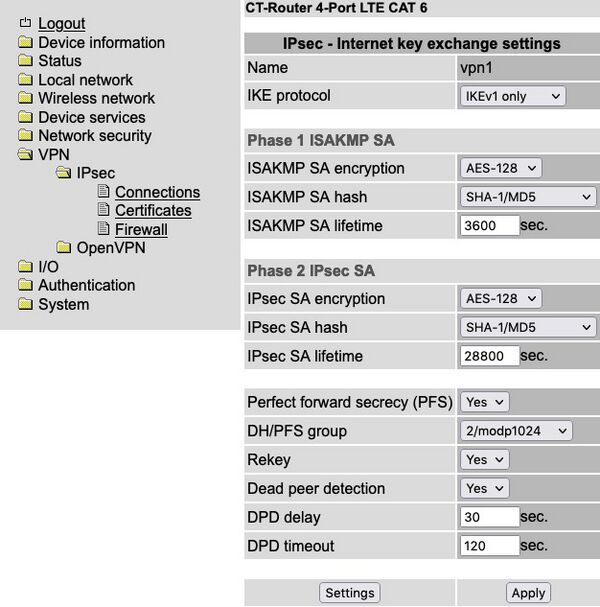

Connection IKE

| VPN >> IPsec >> Connections >> IKE >> Edit | |

|---|---|

| Name | Name der VPN-Verbindung |

| IKE Protocol | IKEv1 only: nur IKEv1

IKEv2 only nur IKEv2 Initiate IKEv2: Initiate |

| Phase 1 ISAKMP SA | Schlüsselaustausch |

| ISAKMP SA Encryption | Verschlüsselungsalgorithmus-Auswahl |

| ISAKMP SA Hash | Hash-Algorithmus-Auswahl |

| ISAKMP SA Lifetime | Lebensdauer des ISAKMP SA Schlüssels. Standardeinstellung 3600 Sekunden (1 Stunde) max. Einstellwert 86400 Sekunden (24 Stunden) |

| Phase 2 IPsec SA | Datenaustausch |

| Ipsec SA Encryption | siehe ISAKMP SA Encryption |

| Ipsec SA Hash | siehe ISAKMP SA Hash |

| Ipsec Lifetime | Lebensdauer des Ipsec SA Schlüssels. Standardeinstellung 28800 Sekunden (8 Stunden) max. Einstellwert 86400 Sekunden (24 Stunden) |

| Perfect Forward Secrecy (PFS) | Aktivieren (=Yes) oder Deaktivieren (=No) der PFS Funktion |

| DH/PFS Group | Im Ipsec werden beim Datenaustausch in bestimmten Intervallen die Schlüssel erneuert. Mit PFS werden hierbei mit der Gegenstelle im Schlüsselaustauschverfahren neue Zufallszahlen ausgehandelt

Auswahl des Verfahrens |

| Rekey | Unter Rekeying versteht man das erneute Aushandeln einer abgelaufenen und damit nicht mehr gültigen

Sicherheitsbeziehung. Dies bezieht sich sowohl auf IKE-SAs als auch auf SAs für IPsec. No: aktivieren Yes: nicht aktivieren |

| Dead Peer Detection | Unterstützt die Gegenstelle ein solches Protokoll, so kann überprüft werden, ob die Verbindung "tot" ist oder nicht. Die Verbindung wird versucht neu aufzubauen

No: Keine Dead Peer Detection Yes: Bei VPN Initiate wird versucht, neuzustarten "Restart. Bei VPN Accept wird die Verbindung geschlossen "Clear" |

| DPD Delay (sec.) | Zeitintervall in Sekunden, in dem die Peer-Verbindung überprüft wird |

| DPD Timeout (sec.) | Zeitspanne nach der die Verbindung zur Gegenstelle für nicht aktiv erklärt werden soll

Defaultwert: 120 Sekunden Maximum: 86400 Sekunden (24 Stunden) |

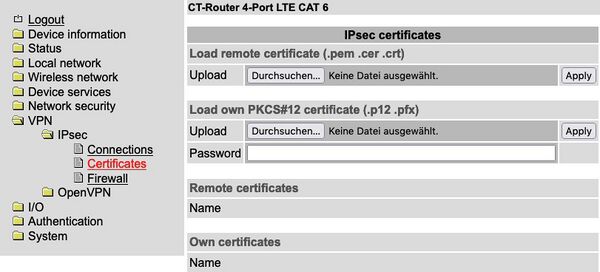

Certificates

Mit einem Zertifikat, das in den Router geladen werden kann, authentifiziert sich der Router bei der Gegenstelle.

| VPN >> IPsec >> Certificates | |

|---|---|

| Load Remote Certificate | Hochladen von Zertifikaten, mit denen eine Authentifizierung für den Router bei der VPN-Gegenstelle erfolgen kann |

| Load Own PKCS#12 Certificate | Hochladen eines Zertifikats (Providervorgabe) |

| Password | Passwort für das PKCS#12 Zertifikat / das Passwort wird beim Export vergeben |

| Remote Certificates | Tabellarische Übersicht aller "Remote Certificates" / mit "Delete" wird ein Zertifikat gelöscht |

| Own Certificates | Tabellarische Übersicht aller "Own Certificates" / mit "Delete" wird ein Zertifikate gelöscht |

Firewall

| VPN >> IPsec >> Firewall | |

|---|---|

| Incoming Packets (Policy: Accept) | |

| From IP | IP-Adressenbereich in CIDR-Form (0.0.0.0/0 bedeutet alle IP-Adressen) |

| Action | Accept: Datenpakete werden angenommen

Reject: Datenpakete werden abgelehnt. Benachrichtigung an den Absender, dass die Daten abgelehnt werden Drop: Datenpakete werden "fallen gelassen" d. h. sie werden abgewiesen und der Absender erhält keine Benachrichtigung |

| Comment | Kommentar |

| Log | Yes: Aktivierung der Regel wird protokolliert

No: Aktivierung der Regel wird nicht protokolliert |